Как в легальных профессиях не обходится без вспомогательного персонала (техподдержка, курьеры, разнорабочие), так и в теневом мире у специалистов есть помощники: отвезти незаконный груз, отвлечь людей, снять деньги с чужой кредитки… Делается это для того, чтобы не попасть в поле зрения правоохранителей.

Сегодня расскажу про дропов. Кто они, что делают, где их берут и так далее.

Дроп – это подставные лицо, ноги и руки, если максимально обобщить. Работа дропа, как правило, связана с огромным личным риском, а потому на эту роль берутся либо новички (дропы 1 типа), либо отчаявшиеся люди, ищущие быстрых и легких денег (дропы 2 типа). Работа очень и очень грязная поскольку дроп все время своей работы ходит со “сроком”, то есть – с поличным, в кармане и первая же, даже случайная, проверка полиции, обеспечит его сроком от 3 лет условно до 15 лет строгого, в зависимости от страны истории и навыков адвоката. Собственно, поэтому здравомыслящие люди на это не идут.

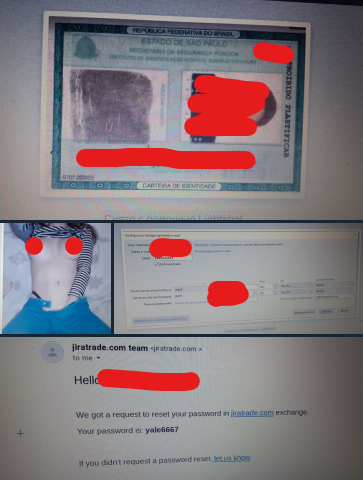

Дроп второго класса – это, чаще всего, алкаш со двора, бомж, прикормленная мелкая шпана и гопота с района. Таких не берут в космонавты на более-менее крупную или условно-чистую работу – мордой не вышли. Ну, серьезно… Вы бы, на месте интернет-магазина, выдали явному бомжу, который выглядит и воняет именно как бомж, прибывший из условной Италии ноутбук за два килобакса? Документы-документами, но подозрения будут, верно? А если бомж придет не раз и не два, а, скажем, раз двадцать? И каждый раз за грузом на крупную сумму… Потому дропы второго класса используются в таких черных делах, как оформление микрокредита на левое лицо, оформление фирмы в духе ОАО “Ромашка”, для снятия денег с банкоматов и для разных рискованных операций.

Дропы же первого типа – более интересная тема. Чаще всего, дроп первого типа – это “мамкин кулхацкер”, который решил понтануться в школе или универской общаге тем, что ему “серьезные люди серьезную работу доверили, разумеется, за серьезное бабло”… Чаще даже студент 2-3 курса, чем школьник – с несовершеннолетним много не получится сделать. Хотя я знал некоторых ребят, которые и в 16 лет успешно работали дропами, поскольку выглядели на 20 с копейками. Таких дропов набирают для дел, в которых обращаются уже +- крупные суммы.

Самый простой способ применения такого дропа – растаможка. В сети заказывается и оплачивается с левой кредитки куча товаров из-за границы, а приличный с виду дроп идет забирать товар с таможни, оплачивает растаможку (иногда также с левой кредитки, но чаще – налом) и относит груз настоящему заказчику.

Второй вариант – командировки. Дроп “заряжается” по полной программе: документы, билеты на эти документы, кредитки с хорошей штамповкой (с трафаретами, с проверенным балансом, с соответствующим документам именем картхолдера на карте и т.д.), не самый дешевый костюм и так далее по списку. После чего дроп оправляется в другой город, а в идеале – в другой регион. Можно и в другую страну, но в этом случае речь идет об очень крупных суммах, знакомствах на таможне и в миграционной службе и так далее… Добравшись до места, дроп идет по местным магазинам и отоваривается на офигенные суммы маленькими партиями, после чего грузит все купленное в машину (естественно, не свою, а взятую в аренду на подставное имя) – и рысью марш обратно. На месте дроп сдает товар на “склад” – либо реальное складское помещение, либо тупо снятый гараж/квартира, после проверки получает оговоренным способом деньги (как правило – от 10 до 20 процентов от суммы покупок) и отправляется на все четыре стороны. Да-да, в отличие от сериалов про ментов и бандитов, в реальности убивать исполнителя никто не будет – если исполнитель не дурак, то он и сам не проговорится, да и знать заказчика, скорее всего, он не будет, ведь кардеры, как правило, не идут на личные встречи и работают через сеть и службы доставки.

Что покупают на левые кредитки? Все, что ходовое, чего можно без подозрений купить и увезти в больших количествах и, при всем этом, быстро продается в интернете – никто не станет хранить у себя, по сути, краденный товар. Техника (самый ликвидный товар в сети), парфюмерия, элитное женское белье, часы, иногда – ювелирка, элитный алкоголь, снаряжение для рыбалки… Стоит дорого, места занимает не очень много, в сети за цену чуть ниже среднерыночной улетит в мгновение ока.

Как компаниям и магазинам защитить себя от подобных махинаций?

В случае, если дроп используется для снятия налички в банкомате – никак, разве что банкомат распознает карту как поддельную или заблокированную. В этом случае, Служба Безопасности банка либо сразу упакует неудачливого дропа на месте, либо снимет его фотку с камер банкомата и передаст полиции.

Если дроп забирает товар на границе – тоже уже никак, в этом случае компания уже допустила серьезный косяк, не проверив как следует данные плательщика и получателя и отправив заказ в Нижнее Пердяево, хотя карта, с которой оплатили заказ, зарегистрирована на Джона Смита из Сан-Франциско.

В случае же “командировки” – шанс поймать дропа и сохранить деньги есть. И немаленький. По закону, кассиры должны удостовериться, что клиент – тот, за кого его выдает платежная система. На чеке будет имя владельца и часть номера карты, с которой оплатили тот или иной заказ, а потому, в случае подозрения, кассир может и должен под любым видом сверить данные на карте и на чеке. Тут-то и появится возможность взять дропа с поличным, поскольку в 70% случаев будет отсутствие сходства в параметрах. Например, на болванке и в документах дропа написано, что он Иван Иванов, а вот карта-оригинал, с которой снят дамп, записанный на болванку дропа, оформлена на Петра Петрова.

Так должно быть. И некоторые магазины в той же Европе или в Штатах – особенно, если заказ сделан на большую сумму – вежливо попросят подтверждение личности. Но, по факту, большая часть магазинов (что у нас, что у буржуев) этого, почему-то, не делает – видимо, чтобы не обидеть “дорогого” и “уважаемого” клиента.